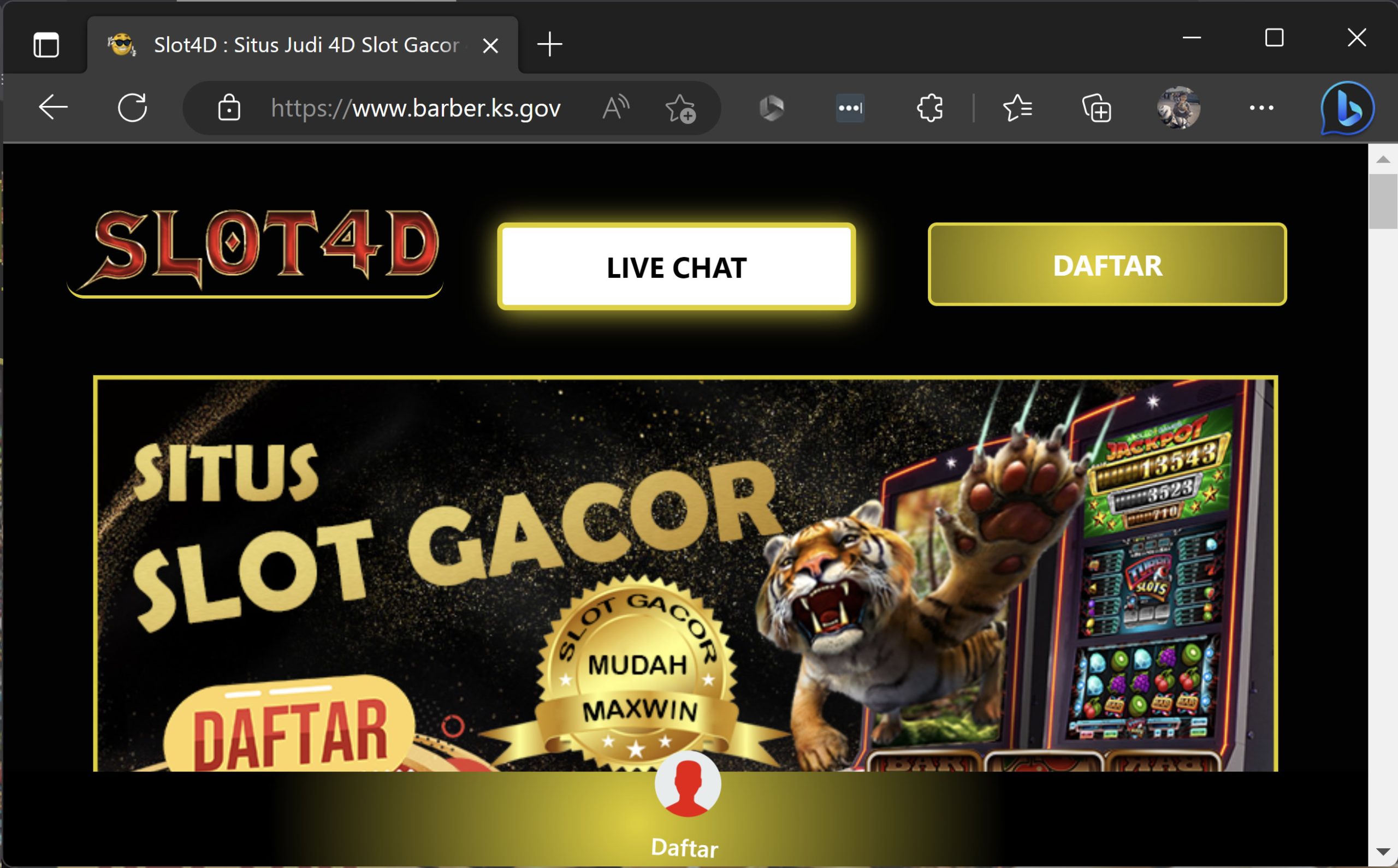

Sampai artikel ini ditulis di Mawan.NET, masih ditemukan situs-situs web yang diinfeksi malware Judi Slot Gacor (dalam bahasa Inggris disebut Gacor Slot Gambling, yang untuk selanjutnya di artikel ini disebut Gacor). Kehebohan tentang banyaknya situs web yang disusupi Gacor mulai marak di sekitar Januari 2023. Sebenarnya, yang terinfeksi bukan hanya situs-situs web milik pemerintahan dan pendidikan, tapi banyak juga yang berdomain umum misalkan COM, NET, dan ORG. Bahkan yang diserang pun bukan hanya situs-situs web berbahasa Indonesia. Jadi tidak benar anggapan bahwa Gacor dikhususkan untuk menyerang situs-situs web pemerintah dan pendidikan di Indonesia.

Untuk mengujinya mudah saja. Di Google Search sila ketik (tanpa tanda kutip): “judi slot gacor site:com” untuk mencari situs-situs web berdomain .com yang disusupi Gacor.

Bahkan dari pengamatan saya, situs-situs web milik Pemerintah Amerika Serikat pun (berdomain .GOV) ada yang disusupi Gacor.

Apa motivasinya?

Mudah ditebak: Black SEO.

Semakin banyak situs web yang merujuk ke suatu situs web, maka situs web yang dirujuk itu berpeluang besar berada di urutan teratas dari pencarian di Google Search.

Beberapa pakar menyebut, yang melakukan bukan si bandar judi, melainkan peretas. Peretas mencari sebanyak mungkin situs-situs web yang bisa disusupi. Mungkin memakai bot. Bila suatu server atau suatu situs web sulit diretas, bot kemudian mencari korban berikutnya. Dengan demikian, tidak ada alasan pribadi bila ada situs web yang diretas. Ini semata-mata urusan profesional saja, yaitu server atau situs webnya kebetulan ditemukan dan kebetulan juga bisa dijebol.

Karena pejudi di Gacor adalah orang-orang Indonesia, maka wajar bila peretas mencari situs-situs web berdomain ID (misalkan go.id, ac.id, dan sch.id).

Setelah situs web berhasil diretas, si peretas diam-diam memasang backdoor (pintu masuk rahasia). Backdoor ini kemudian dijual ke tim IT dari Gacor.

Nah. Bila suatu situs web berhasil dimasuki peretas, maka kemungkinan besar peretas juga bisa mengunduh database, melihat file-file yang ada di server web, dan bahkan diam-diam mengubah file. Yang dikhawatirkan adalah ada data sensitif misalkan NIK dan Nomor Kartu Keluarga, serta ada kata sandi (password) yang tidak dilindungi dengan cukup aman oleh si programmer web, misalkan hanya memakai md5 atau SHA-1.

CARA MENCEGAH

Secara teori, tidak ada sistem atau server yang benar-benar aman dari peretas. Ingat bahwa di atas langit masih ada langit. Yang bisa kita lakukan hanya memperkuat semampu kita.

Saya teringat pada kisah “The Three Little Pigs” yang juga dibuatkan lagu. Kisah itu bercerita tentang tiga ekor babi. Mereka membangun rumah.

Babi pertama membuat rumah dari jerami, yang tentu saja mudah dihancurkan oleh serigala hanya dengan sekali tiupan. Babi ke dua membuat rumah yang terbuat dari kayu. Dia mengira rumah terbuat dari kayu cukup kuat menahan tiupan serigala. Ternyata ini pun mudah dirubuhkan oleh serigala. Sedangkan babi ke tiga membuat rumah dari batu. Rumah ini cukup kuat. Tidak bisa dirubuhkan. Jendela pun dipaku dan digerendel kuat. Tapi serigala punya cara lain yaitu masuk melalui cerobong perapian yang tidak pernah terpikirkan oleh Babi ke 3.

Babi ke 2 mengira dialah yang paling pintar. Dia menganggap semua babi sebodoh babi ke 1 dan serigala hanya mampu melawan babi ke 1. Padahal ada babi ke 3 yang lebih cerdas. Dan ternyata Serigala lebih cerdas dari pada babi ke 1, 2, dan 3.

Demikian pula dengan server. Sekuat apa pun kita menutup celah keamanan, mungkin ada peretas yang bisa menemukan celah lain (seperti serigala yang menemukan cara masuk melalui cerobong perapian).

Karena itulah, kita yang bekerja di bidang server, harus terus memperbarui pengetahuan. Kita berlomba dengan para peretas yang juga sama-sama belajar tekun untuk memperbarui pengetahuan mereka.

Berikut ini cara-cara yang saya ketahui, yang sejauh ini cukup aman menjaga “rumah” saya agar tidak dimasuki peretas.

GANTI PORT SSH

SSH adalah singkatan dari “Secure Shell”. Ini adalah protokol jaringan yang digunakan untuk mengamankan koneksi jaringan antara dua perangkat melalui jaringan yang tidak aman, seperti internet.

Dalam praktiknya, SSH sering digunakan untuk mengakses server jarak jauh atau mengontrol server jarak jauh melalui koneksi jaringan yang aman. SSH menggunakan enkripsi untuk mengamankan data yang dikirimkan antara perangkat dan mengautentikasi pengguna dengan menggunakan kunci publik dan privat.

Ketika pengguna menghubungkan perangkatnya ke server melalui SSH, SSH membuat saluran aman antara kedua perangkat. Semua data yang dikirim melalui saluran tersebut dienkripsi, sehingga bahkan jika peretas berhasil menangkap data, mereka tidak dapat membaca isinya. Ini membantu melindungi data dan informasi sensitif dari peretas dan serangan jaringan lainnya.

SSH juga menyediakan banyak fitur keamanan dan kemudahan penggunaan yang membuatnya menjadi pilihan yang populer untuk mengelola server jarak jauh. Beberapa fitur ini termasuk shell interaktif, transfer file aman, dan protokol tunel.

Secara default, port SSH adalah 22.

Cara mengganti port di Linux Debian dan Ubuntu adalah:

Buka file /etc/ssh/sshd_config kemudian ganti:

Port 22

Menjadi angka lain, misalkan 1234.

Pastikan bahwa angka baru ini tidak dipakai oleh layanan lain. Misalkan, jangan diganti dengan 80 karena port ini dipakai oleh HTTP. Jangan juga port 443 karena telah dipakai oleh HTTPS.

JANGAN IZINKAN MASUK MEMAKAI PASSWORD

Kebanyakan orang masuk ke server melalui username root dan password root. Pada kebanyakan sistem, password dibuat otomatis. Tujuannya agar aman. Tapi sesungguhnya belum cukup aman dari brute force attack (serangan membabi-buta).

Peretas bisa membuat perulangan FOR NEXT untuk mencoba sebanyak mungkin password. Peretas juga mempunyai kamus database password yang sering dipakai oleh orang-orang pada umumnya, misalkan: password, passwd, juventus, dan abcd1234.

Jadi, apa solusinya?

Jangan izinkan orang masuk memakai pasangan username dan password! Sebagai gantinya, harus memakai pasangan publickey dan privatekey.

Di sistem Linux, sila ketik:

ssh-keygen -t rsa

Ikuti langkah-langkah yang disuguhkan. Hasilnya adalah privatekey dan publickey. Copy privatekey di komputer anda, dan hapus dari server. Selanjutnya, untuk masuk ke server, gunakan privatekey ini.

PASANG FIREWALL

Rumah yang aman adalah rumah tanpa jendela dan pintu. Tapi ini konyol, karena penghuni rumah tidak bisa berkomunikasi dengan dunia luar. Jadi harus ada jendela dan pintu. Masalahnya, semakin banyak jendela dan pintu, semakin banyak pula peluang penjahat masuk. Dia bisa mencoba masuk melalui pintu belakang, atau melalui jendela samping.

Seperti itulah prinsip Firewall. Secara default, tutup semua port masuk, kemudian tentukan port apa saja yang boleh dimasuki. Biasanya kita menentukan port SSH (yang telah diganti dari 22 menjadi angka lain), port HTTP (80), dan port HTTPS (443).

Sekedar saran, jangan aktifkan FTP. Serius!

FTP adalah fasilitas kuno yang seharusnya ditinggalkan. Sebagai gantinya, untuk mengunggah dan mengunduh file ke server, gunakan SFTP yang memakai port SSH.

Di Linux, ada banyak pilihan Firewall. Di Ubuntu paling banyak dipakai adalah UFW.

JANGAN MEMAKAI PHPMYADMIN

Ini juga celah yang sering dipakai oleh peretas. Sebagai gantinya, selalu lakukan administrasi database melalui command line. Memang tidak nyaman, tapi kata pepatah, “Kenyamanan berbanding lurus dengan kerentanan.” Semakin nyaman, semakin mudah pula dibobol.

Bila tetap ingin memakai PhpMyAdmin, buatlah agar PhpMyAdmin hanya bisa diakses oleh pengguna yang memakai IP address localhost (127.0.0.1) atau IP address server itu sendiri.

Lho, bagaimana caranya?

Gampang. Peramban memakai SOCKS5 yang menumpang SSH. Dengan cara ini, semua website yang dikunjungi oleh peramban akan mengira kita memakai server itu untuk mengakses internet. Misalkan server kita ada di Los Angeles, maka bila kita membuka situs web “What’s My IP Address” akan terlihat Los Angeles, bukan ISP kita (misalkan Telkom Indonesia).

DAN MASIH BANYAK LAGI

Masih banyak lagi yang harus kita lakukan agar server tidak mudah disusupi peretas, misalkan:

- Pasang Fail2ban.

- Sering lakukan update OS.

- Sering lakukan update CMS (misalkan WordPress).

- Sering lakukan update Plugin.

- Bila anda meng-kode sendiri aplikasi web, lakukan:

-

- Filter file yang diunggah. Jangan izinkan pengguna mengunggah file-file script misalkan PHP dan JS. Kalau mau lebih ketat lagi, maka simpan file yang diunggah user dengan nama sembarang (random) tanpa extension dan simpan di folder yang tidak bisa diakses dari WWW. Nah, nama aslinya disimpan di database. Atau sekalian saja jangan izinkan user mengunggah file apapun.

- Gunakan PDO untuk mengakses database. Bila memakai Laravel, gunakan Database Query Builder.

- Lindungi dari serangan XSS.

-

- Bila anda mengelola server, kondisikan agar satu username untuk satu situs web. Bila anda mempunyai 10 situs web di VPS, maka buatlah 10 username dan pisahkan php-fpm. Berarti harus membuat 10 php-fpm. Dengan cara ini, bila situs web A berhasil dibobol peretas, maka peretas hanya mampu mengubah folder-folder milik A saja. Situs web lain aman.

- Ini yang tak kalah penting: Jangan memakai CMS / theme / plugin yang telah di-null-kan (nulled). Kata pepatah: Tak ada makan siang gratis. Bila suatu script yang aslinya tidak gratis tiba-tiba muncul di suatu website menjadi script yang gratis dan siap diunduh, maka kita wajib berhati-hati. Memang tidak perlu membayar, tapi di balik itu, kemungkinan besar script tersebut telah disisipi backdoor. Contoh plugin yang menjadi incaran para peretas karena banyak dipakai orang adalah plugin bernama Elementor.

Dan masih banyak lagi yang harus dilakukan.

CARA MEMBERSIHKAN

Misalkan situs web anda telah terinfeksi Gacor. Apa yang harus dilakukan?

- Coba dulu selidiki dari mana peretas itu masuk. Kemudian ditutup celah keamanannya.

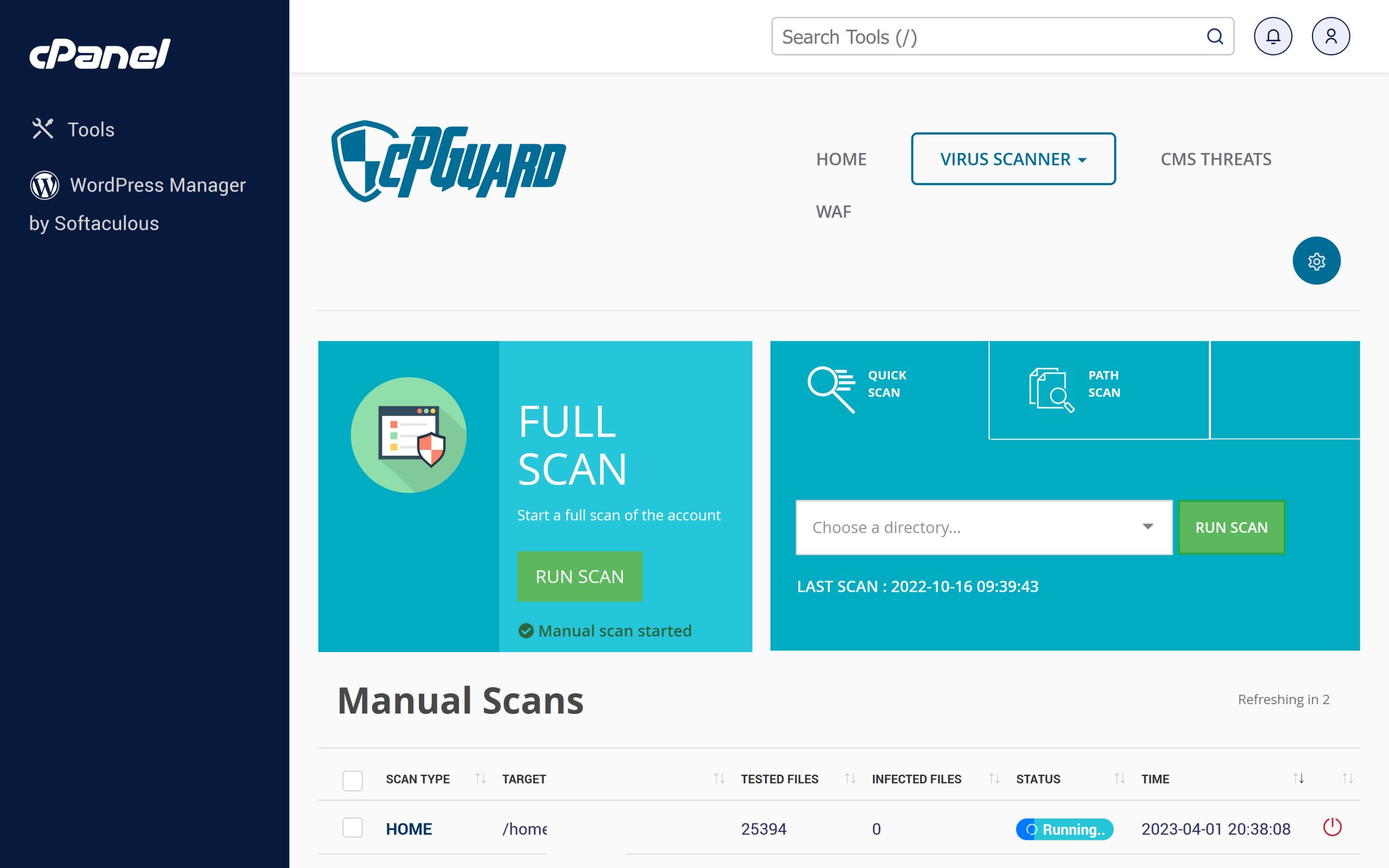

- Lakukan virus scan terhadap semua file.

Virus Scanner pada cPanel

Virus Scanner pada cPanel

- Bila anda memakai shared web hosting atau cloud web hosting, jangan buru-buru menuduh penyedia web hosting sebagai pihak yang bertanggung jawab atas kecerobohan ini. Seandainya file-file itu disusupkan oleh “tetangga”, maka seharusnya owner file tersebut adalah username tetangga. Tapi karena di cPanel tidak terlihat (harus dari Command Line, itu pun bila ini disediakan), maka solusinya adalah meng-compress semua file, kemudian diunduh. Cari file yang owner-nya berbeda (dalam hal ini berupa angka yang berbeda). Bila ditemukan, berarti kebocoran dari tetangga. Penyebabnya mungkin anda salah memberi chmod, misalkan folder diberi chmod 777 yang berakibat siapa pun bisa membaca dan menulisi folder tersebut.

- Bila file yang dimodifikasi sulit ditemukan, maka bisa dicoba pindah dulu ke web hosting lain. Banyak penyedia layanan web hosting yang memberi jasa pindah hosting gratis, sekalian katakan bahwa website anda terinfeksi Gacor. Kemungkinan besar pegawai di web hosting baru selain memindahkan file-file, dia juga akan membetulkan folder / file permission.

Ingat bahwa memindahkan situs web saja tidak cukup. Anda harus membuang file backdoor dan menutup celah yang dipakai peretas untuk masuk.

Alternatif lain adalah dengan menyewa jasa profesional. Namun pastikan bahwa orang tersebut amanah atau bisa dipercaya. Setelah website selesai dibersihkan, segera ganti password.

Tadi saya sempat menyinggung tentang Plugin Elementor yang sering diincar para peretas karena banyak situs web yang memakai plugin ini. Baiklah, saya coba ulas sedikit. Ini bukan berarti Gacor masuk melalui plugin ini ya, walaupun tidak tertutup kemungkinan peretas Gacor masuk melalui ini.

Plugin WordPress Elementor Pro sangat populer karena memungkinkan pengguna membuat situs web secara visual dengan mudah dan cepat tanpa harus membuat kode. Karena itu, saya sering menemui para profesional yang siap membuatkan situs web berbasis WordPress dengan tarif murah dan selesai cepat, di mana salah satu plugin yang dipakai adalah Elementor.

Namun kabar buruknya, peneliti di NinTechNet bernama Jerome Bruandet pada 18 Maret 2023 menemukan kerentanan dalam versi 3.11.6 dan semua versi sebelumnya. Kerentanan ini memungkinkan pengguna yang telah diautentikasi —seperti pelanggan toko atau anggota situs— untuk mengubah pengaturan situs dan bahkan mengambil alih situs secara menyeluruh.

Peneliti menemukan kelemahan tersebut terkait dengan kontrol akses yang rusak pada modul WooCommerce plugin, yang memungkinkan siapa pun untuk memodifikasi opsi WordPress dalam database tanpa validasi yang tepat.

Penyerang dapat memanfaatkan kerentanan ini untuk membuat akun administrator, mengubah alamat email administrator, atau mengalihkan semua lalu lintas ke situs web berbahaya eksternal.

Untuk memanfaatkan kerentanan ini, plugin WooCommerce juga harus dipasang di situs web. Oleh karena itu, sangat penting untuk memperbarui plugin Elementor Pro dan WooCommerce Anda secara teratur, serta memasang plugin keamanan yang dapat membantu melindungi situs web Anda dari serangan peretas.

Semoga artikel ini berguna. Tetap berhati-hati ya!